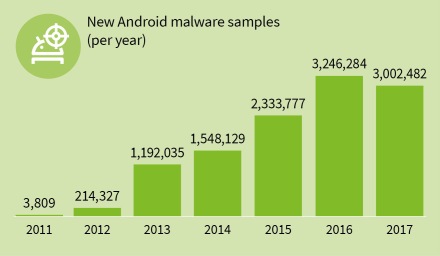

Con un totale di oltre tre milioni di nuovi malware per Android anche il 2017 ha mostrato il suo lato oscuro. Nel solo quarto trimestre del 2017 i G DATA Security Labs ne hanno rilevati 744.065, ossia 8225 nuovi file nocivi per i sistemi operativi Android al giorno. Nonostante si sia riscontrato un minimo calo del tasso di crescita totale anno su anno rispetto al 2016 (3.246.284), non si può dire che le minacce a cui siamo esposti siano meno elevate. Il recente caso di Meltdown e Spectre ha nuovamente evidenziato quanto sia necessario riconsiderare la sicurezza dei dispositivi mobili. Con “Project Treble”, una funzione disponibile con la più recente versione di Android, Google tenta di accelerare la distribuzione degli aggiornamenti agli utenti. Sarà la soluzione?

Con un totale di oltre tre milioni di nuovi malware per Android anche il 2017 ha mostrato il suo lato oscuro. Nel solo quarto trimestre del 2017 i G DATA Security Labs ne hanno rilevati 744.065, ossia 8225 nuovi file nocivi per i sistemi operativi Android al giorno. Nonostante si sia riscontrato un minimo calo del tasso di crescita totale anno su anno rispetto al 2016 (3.246.284), non si può dire che le minacce a cui siamo esposti siano meno elevate. Il recente caso di Meltdown e Spectre ha nuovamente evidenziato quanto sia necessario riconsiderare la sicurezza dei dispositivi mobili. Con “Project Treble”, una funzione disponibile con la più recente versione di Android, Google tenta di accelerare la distribuzione degli aggiornamenti agli utenti. Sarà la soluzione?

700mila applicazioni malevole individuate su Google Play

Nel corso dello scorso anno, Google e i produttori di soluzioni AV hanno rilevato oltre 700mila applicazioni che violano le linee guida del Play Store, il 70% in più rispetto al 2016. Tra queste le copycats, applicazioni dai contenuti inaccettabili e malware.

La statistica mostra che le applicazioni malevole riescono a raggiungere lo Store nonostante le innumerevoli funzioni di sicurezza implementate da Google. Per questo motivo gli utenti dovrebbero assolutamente installare sul proprio dispositivo una Security App, in grado di individuare per tempo le applicazioni contenenti funzioni dannose. La Security App dovrebbe essere dotata della scansione antivirus, per identificare eventuali trojan, malware e altri codici malevoli sui dispositivi Android e nelle applicazioni.

Le vulnerabilità impongono un cambiamento di rotta

Abbiamo già indicato in altri testi sull’argomento che, per gli esperti, Android è leader maximo delle vulnerabilità. Nel solo 2017 diversi sviluppatori e ricercatori hanno rilevato 842 falle nelle diverse versioni del sistema operativo firmato Google. Questo predominio si può argomentare adducendo il fatto che Android è un progetto open source, sono quindi molte le persone che hanno la possibilità di apportare modifiche e condurre ricerche sul software. Il problema tuttavia non si limita alle vulnerabilità del software ma riguarda anche e soprattutto le falle dell’hardware. Meltdown e Spectre, le gravi falle di sicurezza dei processori utilizzati anche nei dispositivi mobili, hanno mostrato ancora una volta quanto sia necessario velocizzare i processi al fine di assicurare agli utenti aggiornamenti tempestivi, poiché la maggior parte dei cyber attacchi sfrutta vulnerabilità note.

Project Treble: forse la luce in fondo al tunnel?

Gli aggiornamenti di Android costituiscono da sempre un tema spinoso – non solo dal punto di vista degli utenti. Le vulnerabilità vengono rese note sempre più frequentemente e a distanza sempre più ravvicinata e proprio gli smartphone sono maggiormente a rischio. Con la pubblicazione del nuovo Android 8.0 “Oreo” Google ha presentato il suo “Project Treble”. Gli sviluppatori Android puntano ad una distribuzione generale degli aggiornamenti più rapida, con l’intento di non limitare la ricezione tempestiva degli update ai soli modelli Pixel e Nexus.

Fino ad ora infatti era necessario rispettare cinque fasi prima della pubblicazione di un aggiornamento: il team Android metteva a disposizione un codice Open Source che i produttori di processori potevano adattare ai propri hardware specifici. Dopo di che era il turno dei produttori di smartphone, a cui veniva data la possibilità di personalizzare la nuova release. I provider che vendono propri dispositivi mobili ai clienti, avevano anch’essi l’opportunità di apportare le proprie modifiche al software. Solo allora si poteva rilasciare la nuova versione del sistema operativo. Questi processi concatenati richiedono da sempre tempi molto lunghi, con la conseguenza che gli utenti ricevono gli aggiornamenti a mesi o addirittura anni di distanza (e in alcuni casi neanche mai) rispetto al rilascio da parte del team Android.

Semplificazione dei processi

Tramite “Treble” Google ha modificato il processo e messo a disposizione una cosiddetta “interfaccia vendor” quale trait d’union tra il Framework Android-OS e gli adeguamenti del produttore. Tale interfaccia contiene tutte le informazioni specifiche rilevanti per l’hardware, come ad esempio i driver dei chipset. I produttori di smartphone possono così consegnare rapidamente gli update di Android, senza doverli adattare alle proprie esigenze.

Gli utenti avrebbero finalmente l’opportunità di beneficiare degli aggiornamenti di sicurezza più rapidamente senza doversi più preoccupare dei lunghi tempi di attesa. Sono soprattutto gli smartphone di fascia bassa a non ricevere alcuna protezione contro le vulnerabilità, sovente perché già in fase di produzione montano un software obsoleto.

Il neo: disponibilità di “Treble” a discrezione del produttore

“Project Treble” è disponibile su tutti gli smartphone che sin dalla produzione dispongono di Android Oreo. Tuttavia un aggiornamento alla versione 8.0 successivo alla produzione non garantisce la fruibilità del progetto, poiché Google lascia ai produttori la libertà di scegliere se fornire o meno la funzione con l’aggiornamento. Al momento dell’acquisto di un nuovo smartphone con sistema operativo Android, gli utenti dovrebbero quindi assicurarsi che sia dotato della versione 8.0 di Android di fabbrica e che quindi integri il “progetto Treble” by default. Così facendo, ci si assicura di fruire rapidamente delle patch di sicurezza contro falle come Spectre.[1]

[1] https://android-developers.googleblog.com/2017/05/here-comes-treble-modular-base-for.html

*.*

Continua a leggere →

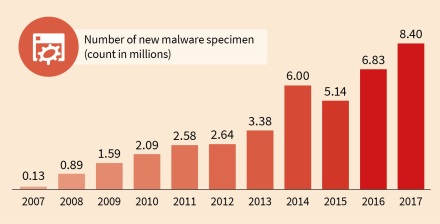

I PC sono costantemente sotto l’assedio di malware da respingere.

I PC sono costantemente sotto l’assedio di malware da respingere.